June 27, 2017

【Webroot.comにおけるblogの参考和訳です。原文と参考和訳に差異がある場合は、原文記載の内容が優先されます。原文はこちら】

2017年6月27日

Tyler Moffitt

Sr. Threat Research Analyst٫ Webroot Inc.

Petyaベースのランサムウェアがグローバルネットワークを襲撃

本日、世界中の様々な企業が、凶悪なランサムウェアの攻撃にさらされていることが確認されました。その中には、グローバルな法律事務所であるDLA Piper社、米製薬大手のMerck社、およびデンマークの海運会社Maersk社などが含まれています。ランサムウェアはまずウクライナに発見され、発電所、銀行サービス、スーパーマーケットをシャットダウンさせました。この最新のサイバー攻撃は、世界中の重要な産業に瞬く間に拡散しました。

ウェブルートではこのサイバー攻撃を、本日10:00 UTC(日本時間6月27日19時)頃に、脅威解析チームによって確認致しました。ウェブルートのお客様は、この新しいランサムウェア亜種に対して保護されています。

現時点での判明事項:

ウェブルートの脅威解析チームは、このランサムウェアが以前発生したPetyaの亜種であることを確認しましたが、攻撃はWindowsシステムをターゲットとするEternalBlueを使用しています。つまりWannaCryによる攻撃と同じ手口です。この亜種は、Petyaのアップグレードバージョンだと思われるが、攻撃自体が同一犯人からのものであるかは、まだ確認されていません。

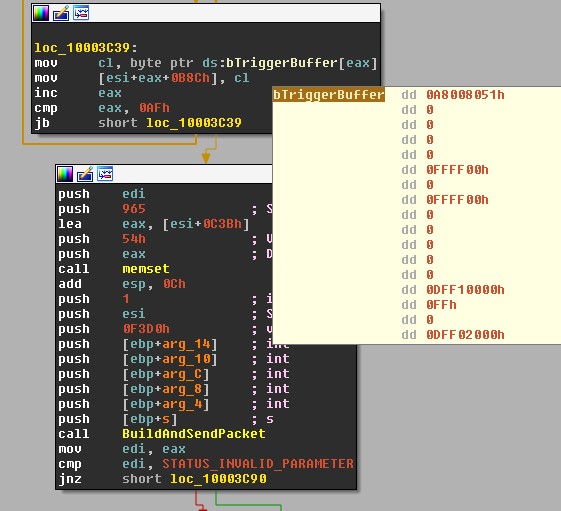

この亜種は、マスターファイルテーブル(MFT)を暗号化するという点でPetyaの動作を模倣しています。以前のバージョンとは異なり、ブートローダのコードを上書きすることにより、特定の拡張子を持つファイルを暗号化します。システムは通常起動に失敗し、DOSのような画面を表示し、身代金を要求します。次の画面イメージは、EternalBlueにおけるトリガーパケットを示しています。

これはWannaCryにおいても見られた有効な攻撃方法ですが、ウェブルートは更に、複数のマシンを感染させることができる手法があることを確認しました。

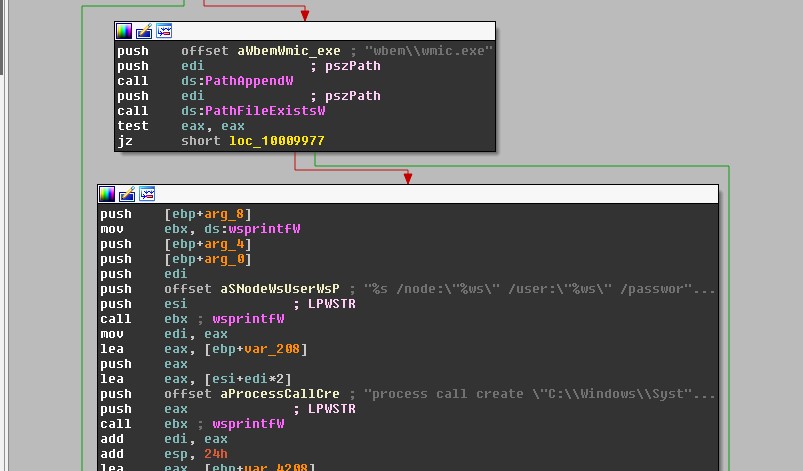

上記をみると、ワームがWMI(Windows Management Instrumentation)を利用し、ローカルマシンから吸い上げたクレデンシャル(資格情報)を使用して、ネットワーク経由で到達していることがわかります。

一度マシンが感染すると、コンピュータは直ちにchkdskを模倣して再起動します。以下はウクライナ首相Pavlo RozenkoのFacebookからの抜粋ですが、スクリーン上に表示されているchkdskを模倣したランサムウェアがコンピュータを暗号化している様子が伺えます。

Vice Prime Minister of Ukraine, Павло Розенко (Pavlo Rozenko) on Facebook. This is what Petya looks like when it's encrypting your drive. pic.twitter.com/RgPtfuWK7p

— Mikko Hypponen (@mikko) June 27, 2017

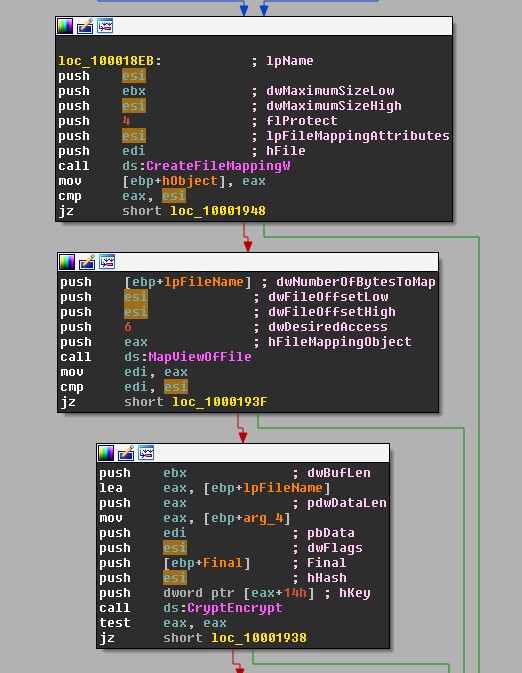

この段階でランサムウェアがハードドライブ上のファイルを暗号化し始めます。ウェブルートの調査の結果、ランサムウェアは、一致する拡張子を持つファイルの全体を暗号化するのではなく、データの最初のメビバイトまでしか暗号化していないことがわかりました。これは、暗号化プロセスの時間を短縮するためだけでなく、身代金を払わずに復旧することがかなり困難になるレベルまで暗号化するためだと考えられます。

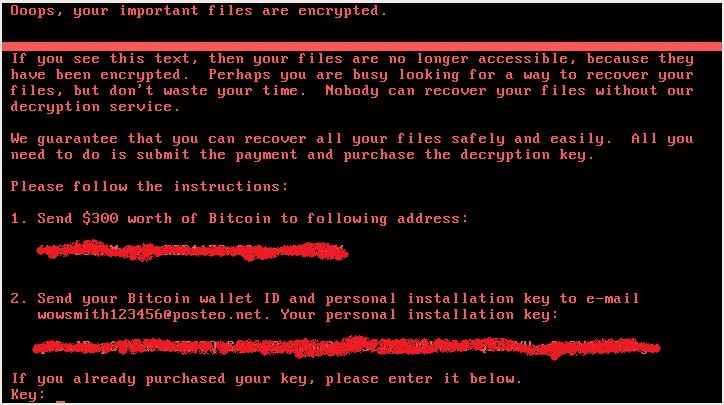

偽のchkdskが完了(またはコンピュータ上のすべてのファイルは暗号化)すると、ただちにコンピュータをもう一度再起動します。

被害者は身代金として要求される金額をビットコインで支払った後、サイバー犯罪者に電子メールで返答する以外に、自分のファイルを取り戻す方法はありません。しかし、現時点で身代金に記載されているメールアドレスは、電子メールプロバイダによって止められています。つまり、身代金を支払ったとしても、サイバー犯罪者へのメールが遮断されるため、自分のファイルを取り戻すことができないことを意味します。

注意が必要です:

残念ながら、多くの企業がまだ十分にWindowsのサーバーメッセージブロック(SMB)サーバーでEternalBlueの脆弱性からITシステムを十分に保護できていません。

Microsoftはこの脆弱性にパッチを適用するため、重要なセキュリティアップデートを2017年3月14日に発行しています。MS17-010のパッチがインストールされていることを確認するためには、Microsoftのサポート記事をご一読ください。

本日の攻撃についての詳細を知りたい方は、明日のウェビナー(英語)にご参加ください(6月29日午前3時開始、1時間予定)。